Los cibercriminales están aprendiendo unos de otros. Un ejemplo de ello es TeslaCrypt. Una familia de ransomware relativamente nueva, detectada por primera vez en febrero de 2015. La característica más notable en las primeras versiones de TeslaCrypt fue que el malware no solo se dirigía a los archivos habituales, incluyendo documentos, imágenes y vídeos, sino también a archivos de juegos. En ese tiempo, el malware era muy débil debido a un par de defectos técnicos.

A pesar del hecho de que los creadores de malware asustaron a sus víctimas con el aterrador algoritmo RSA-2048, en realidad el cifrado no era tan fuerte. Además, durante el proceso de cifrado el malware almacenaba claves de cifrado en un archivo dentro del disco duro del ordenador de la víctima, haciendo posible almacenar la clave interrumpiendo la operación del cifrado o extrayendo la clave antes de que el área respectiva del disco fuera sobrescrita.

Pero, como se mencionó antes, los criminales están aprendiendo. En la última versión de TeslaCrypt 2.0, descubierta recientemente por los investigadores de Kaspersky Lab, los creadores de malware han implementado algunas características nuevas para prevenir el descifrado de archivos robados y el descubrimiento de servicios de comando y control del malware.

The best line of #defense against any #ransomware is to have backed up your machines yesterday. https://t.co/cpcBqX1Qy2

— Kaspersky Lab (@kaspersky) January 30, 2015

En primer lugar, han adoptado el sofisticado algoritmo de cifrado de curva elíptica de los creadores del famoso y problemático ransomware CTB-Locker. En segundo lugar, han cambiado el método de almacenamiento de claves: ahora están utilizando el registro del sistema en lugar de un archivo en el disco.

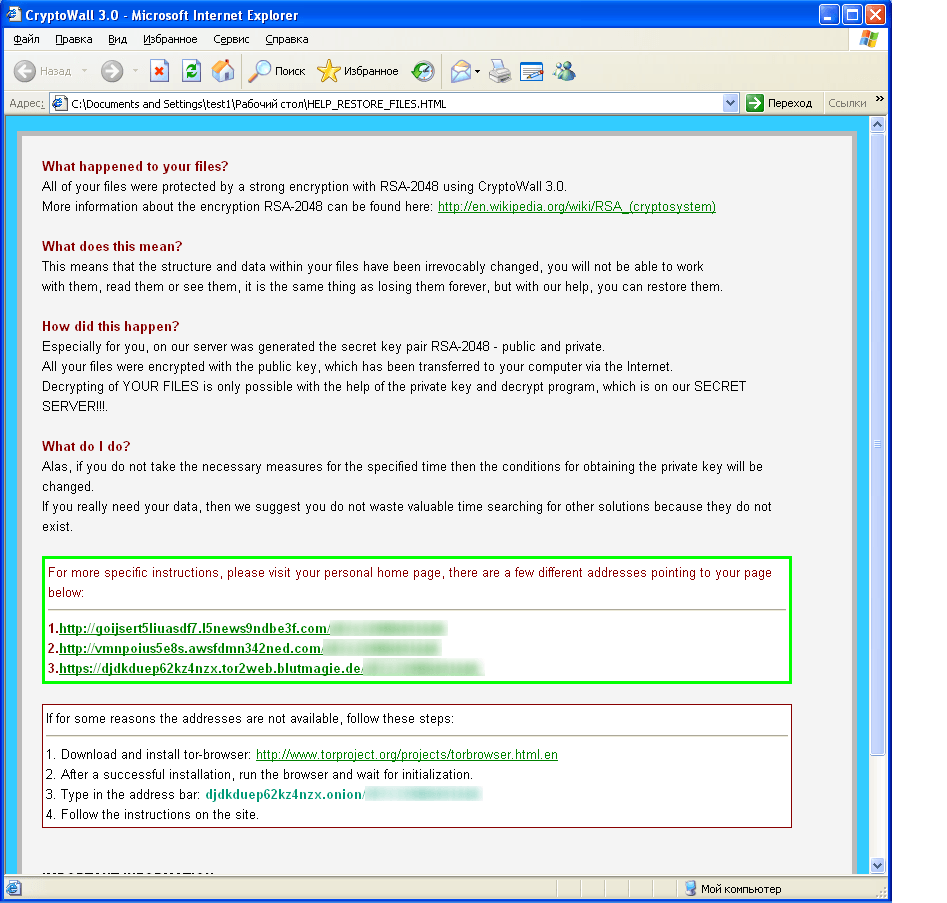

En tercer lugar, el creador de TeslaCrypt ha robado el sitio web que las víctimas ven después de que sus archivos hayan sido cifrados por otra familia de ransomware, el CryptoWall. Por supuesto, todas las credenciales de pago se cambian, pero el resto del texto, que es muy efectivo desde el punto de vista de “ventas”, se copia. Por cierto, el rescate es muy caro: alrededor de 500 dólares al tipo de cambio actual de bitcoin.

El malware de la familia TeslaCrypt es conocido por ser distribuido utilizando las herramientas exploit como Angler, Sweet Orange y Nuclear. Este método de distribución de malware funciona de la siguiente manera: cuando una víctima visita el sitio web infectado, el código malicioso de un exploit utiliza las vulnerabilidades del navegador (normalmente en plugins) para instalar el malware en el sistema que tiene como objetivo.

Ransomware #TeslaCrypt 2.0: más fuerte y complicado

Tweet

Los países más afectados son Estados Unidos, Alemania, Reino Unido, Francia, Italia y España. Los productos de Kaspersky Lab detectan el malware de la familia TeslaCrypt, incluyendo la versión más reciente mencionada anteriormente como Trojan-Ransom.Win32.bitman. Así, nuestros usuarios no están en peligro.

Nuestras recomendaciones para contratacar ésta y otras familias de ransomware son las siguientes:

1. Crea copias de seguridad de todos tus archivos importantes de manera regular. Las copias deben almacenarse en dispositivos que se puedan desconectar en cuanto se termine de hacer la copia de seguridad. Esto último es importante, ya que el TeslaCrypt y otros tipos de malware cifran los dispositivos conectados y carpetas de red, así como el disco duro local.

2. Es muy importante que actualices tu software en el momento oportuno, especialmente el navegador web y sus plugins.

3. En caso de que un programa malicioso aterrizara en tu sistema, la mejor manera de atacarlo sería con la última versión de un software de seguridad con bases de datos actualizadas y módulos de seguridad activados.

ransomware

ransomware